ponte Segurança: O trilema de interoperabilidade de pontes precisa ser repensado. Jornalista de dados Daniel C. Parque explica o que está em andamento para evitar hacks de ponte.

At Nômade, estamos trabalhando em uma nova categoria de pontes. Eles são projetados para reduzir o pior cenário de um hack de ponte. Estamos trocando latência por segurança. Achamos que esta é uma situação mais convincente, tendo como pano de fundo pontes que foram roubadas um bilhão de dólares só neste trimestre.

Explorações bem-sucedidas de QBridge (US$ 80 milhões), Buraco de Minhoca (US$ 326 milhões) e Ronin (US$ 624 milhões) são lembretes poderosos de que o trilema de interoperabilidade de pontes precisa ser totalmente repensado. O desejo por recursos antifraude se intensificou entre os usuários da ponte. E esse é o problema que estamos resolvendo.

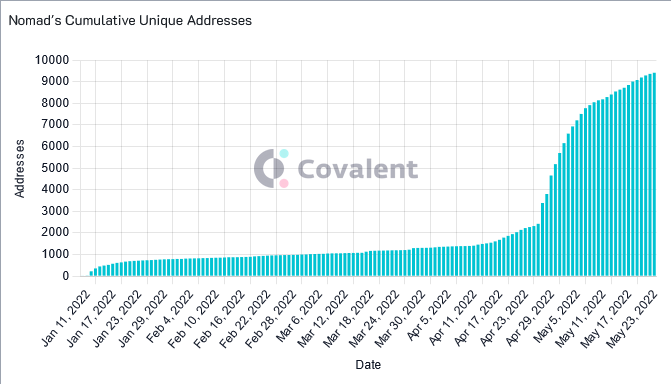

utilização Covalentes interface de programação de aplicativos (API), podemos rastrear como os usuários conectam Ethereum e Moonbeam estão respondendo ao apelo de segurança da Nomad. Os números pós-lançamento do Nomad, como o total de endereços únicos e TVL por usuário, sinalizam uma perspectiva promissora para sistemas otimistas.

Segurança da ponte: A segurança da ponte entre cadeias chegou a um impasse?

Na Nomad, estamos desafiando a narrativa proliferante de que as pontes cruzadas, apesar de sua enorme utilidade econômica, tornaram-se muito propenso a riscos às explorações. Mesmo um ataque de 51% em uma cadeia de pequena capitalização, devido à sobreposição de derivativos, pode comprometer as cadeias interconectadas.

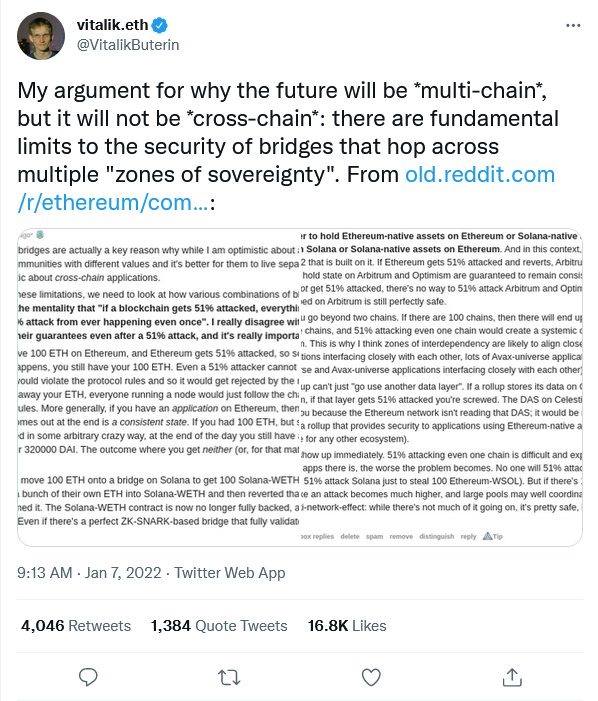

Vitalik foi pioneiro e flutuou essa perspectiva em janeiro deste ano, citando “limites fundamentais de segurança das pontes”, e que as pontes de cadeia cruzada devem ser consideradas uma solução provisória para avançar interoperabilidade em cadeia.

No entanto, as características radicais do Nomad, como a verificação otimista, avançam uma contra-narrativa para essa percepção crescente de que a tecnologia da ponte havia chegado a um impasse.

Sacrificar a latência para obter segurança absoluta

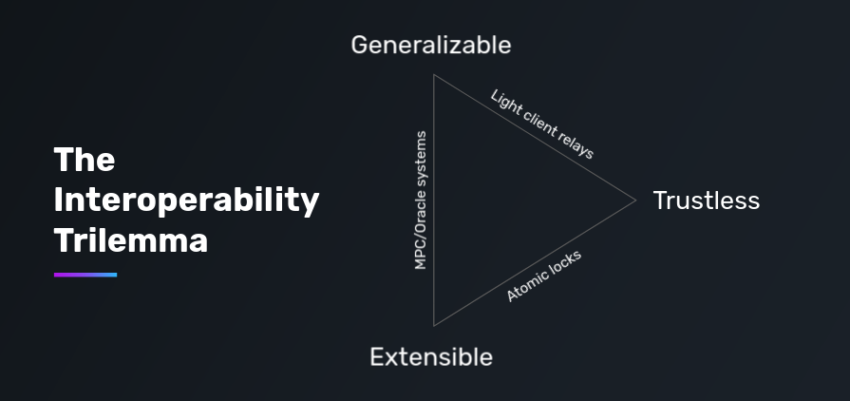

Ecoando a situação observada no trilema de escalabilidade, as pontes também devem tradicionalmente renunciar a pelo menos uma das três propriedades desejáveis – minimização de confiança, generalização (suporta transferência de dados arbitrários) e extensibilidade (em tantas cadeias heterogêneas).

Partindo do trilema, o Nomad sacrifica de forma pouco ortodoxa a latência como um meio de fornecer uma solução de interoperabilidade com segurança em primeiro lugar. Padronizado após rollups otimistas, o Nomad minimiza a visibilidade do atestado na cadeia e o aceita como válido dentro de um janela à prova de fraude de ~30 minutos.

Bridge Security: Segurando contra a perda de quaisquer fundos

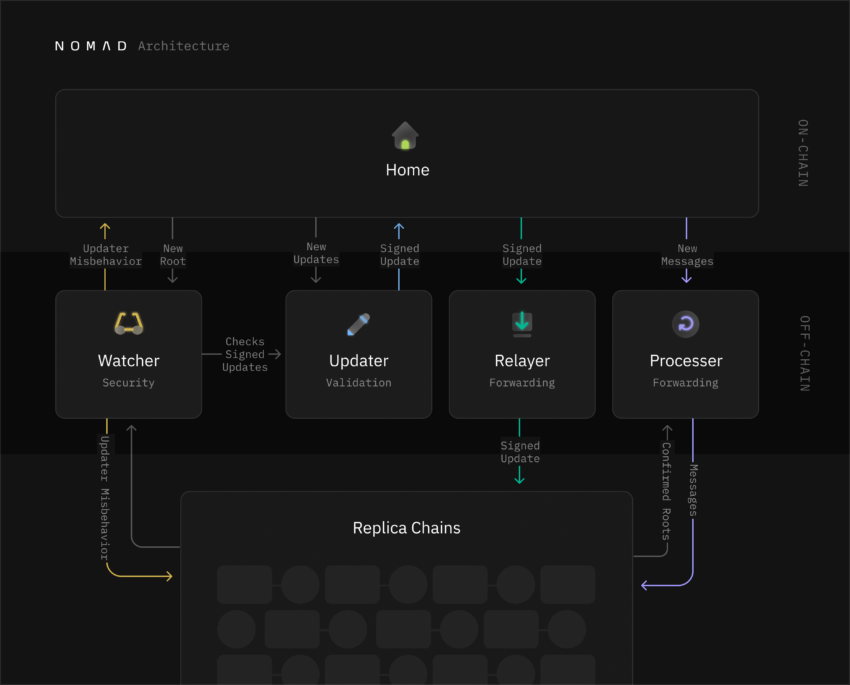

Dentro desse prazo, os dados sobre o Nomad são essencialmente alternados entre um Updater, que assina e carrega os dados na cadeia de origem; e um Observador, que detecta e reage a atestados defeituosos.

Excepcionalmente, partindo dos protocolos otimistas clássicos, o Nomad exige que um Atualizador envie uma participação vinculada na cadeia de origem. Isso garante a segurança do Nomad contra a possibilidade de até mesmo um atualizador confiável corroborar a fraude.

Caso um Vigilante honesto comprove fraude, a linha de comunicação da origem à cadeia de destino é imediatamente cortada, cortando os laços do Atualizador; e canalizar os fundos recuperados para o Observador em disputa.

Isso significa que a ponte será fechada, em vez de os usuários serem roubados de quaisquer fundos. Ausência de fraude, alternativamente, facilita os dados para a cadeia de destino como originalmente pretendido.

Enganando hackers com um único verificador honesto

Já, Ponte de Arco-Íris para Protocolo NEAR está corroborando os méritos de segurança de projetos otimistas, tendo repelido um ataque primeiro de maio deste ano.

Com destaque, a segurança da ponte do Nomad segue uma única suposição de verificador honesto, exigindo apenas 1 de n atores para validar as transações. Em contraste, as pontes verificadas externamente são tipicamente baseadas em uma suposição de maioria honesta, onde m de n participantes supervisionam o esquema de validação.

Por causa disso, habilitar Watchers sem permissão que poderiam ser implantados por qualquer usuário do Nomad tornaria impossível para os hackers saberem que não há pelo menos um Watcher supervisionando todas as transações.

Sistemas otimistas, dessa forma, aumentam o custo econômico para atores mal-intencionados (taxas de gás e a participação vinculada pelo Atualizador) para comprometer seus alvos, com muito pouca garantia.

Como a proposta de segurança do Nomad é atraente para os usuários de ponte?

A tecnologia em que o Nomad se baseia é testada em batalha. Por meio da API unificada da Covalent, podemos ver se o Nomad está capitalizando adequadamente seus apelos de segurança e acumulando uma base de usuários dedicada.

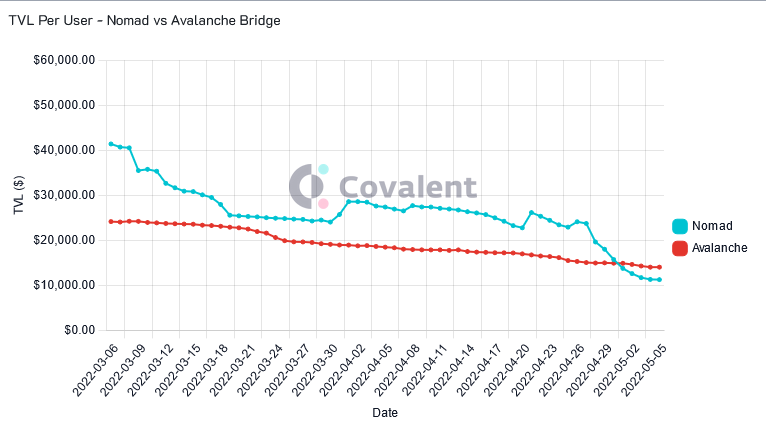

Notavelmente, em comparação com os mais maduros comercialmente Ponte Avalanche, o TVL da Nomad por usuário teve uma média de números mais altos. Gravando entre US $ 30 e US $ 40 mil diariamente por usuário desde março de 2022, os números do Nomad superam os de Avalanche, que custava entre US$ 20 e US$ 30 mil por dia.

A disparidade entre a Avalanche Bridge e a nova ponte Nomad sugere uma profunda confiança nos recursos de segurança e antifraude do Nomad entre os usuários da ponte.

Da mesma forma, somente na primeira semana de maio, 5,000 novos endereços se conectaram com o Nomad. Este é um crescimento exponencial, considerando que o Nomad levou três meses para atingir 3,000 endereços exclusivos, ilustrando que os apelos de segurança do Nomad são comercializáveis e percebidos como valiosos por uma ampla gama de usuários de pontes.

Usando o Connext para resolver as deficiências de latência do Nomad

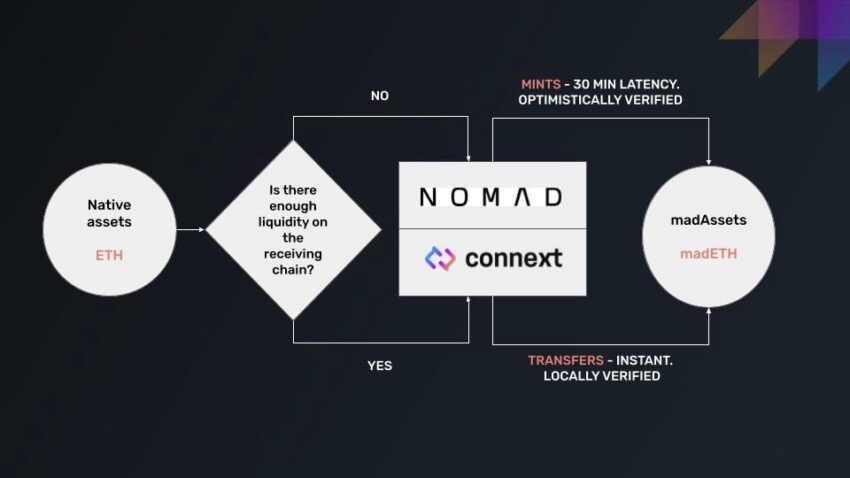

A latência lenta de ~30 minutos continua sendo uma desvantagem gritante para a ponte. Por isso, a Nomad fez parceria com Connext, uma rede de liquidez de cadeia cruzada construída no Ethereum como L2 com velocidades muito mais rápidas.

A modularidade de camadas Nomad e Connext juntos é outra reaproximação radical ao trilema que sua parceria introduziu. O Connext preenche adequadamente a lacuna na velocidade que o Nomad foi forçado a renunciar.

Ao fazê-lo, o sistema dual harmonizado encaminha e modula dinamicamente as transações, dependendo do tamanho do ativo a ser transferido e do pool de liquidez correspondente ao ativo.

A segurança de pontes entre cadeias está evoluindo com pontes “empilhaveis”

À medida que sua sinergia se transforma em uma operação maior, a Nomad pode ser adaptada para se concentrar ainda mais no capital institucional. Considerando que, os usuários finais que optam por transações menores e mais rápidas podem ser roteados via Connext.

Os apelos de segurança da Nomad e os números de crescimento correspondentes, em retrospecto, ilustram um momento crucial na história das pontes cruzadas.

Pretendemos sair da série de hacks de ponte de alto perfil retardando o avanço da interoperabilidade da cadeia.

Sobre o autor

Daniel C. Parque originalmente entrou no espaço Web3 em 2019 pesquisando a utilidade do blockchain em assuntos humanitários com o Starling Lab em Stanford. Atualmente trabalha como jornalista de dados na Covalente.

Tem algo a dizer sobre a segurança da ponte ou qualquer outra coisa? Escreva para nós ou participe da discussão em nosso Canal de telegrama. Você também pode nos pegar Tik Tok, Facebookou Twitter.

Aviso Legal

Todas as informações contidas em nosso site são publicadas de boa fé e apenas para fins de informação geral. Qualquer ação que o leitor tome com base nas informações contidas em nosso site é por sua própria conta e risco.

Fonte: https://beincrypto.com/bridge-security-new-tech-means-bridge-hacks-should-be-just-a-memory/